Wenn Unternehmen ihre Bemühungen dahingehend verstärken, vergrößern sie unweigerlich ihre Abhängigkeit von der Cloud-Infrastruktur. Viele betrachten die Cloud allerdings mit gemischten Gefühlen: Angesichts der zahlreichen Schlagzeilen über Sicherheitslecks wird der Schutz des Unternehmensnetzwerks nicht selten als Mammutaufgabe wahrgenommen. Aus diesem Grund unterbinden einige Chief Information Officers (CIOs) die Nutzung öffentlicher Cloud-Dienste in ihren Unternehmen.

Explosionsartige Zunahme des Datenverkehrs

Die Menge der veröffentlichten Informationen und Daten ist explosionsartig gestiegen – mit weitreichenden Folgen. Je mehr Daten verfügbar sind, desto schwieriger wird es, diese Informationen zu verwalten. So steigt das Risiko einer Informationsüberflutung. Dazu einige interessante statistische Fakten:

- Zwischen 1990 und 2005 wuchs die Speicherkapazität von Festplatten um ein Tausendfaches und sie nimmt weiter zu.

- Wir generieren pro Tag mehr als 8500 Mal so viele Inhalte wie in der „Library of Congress“ vorhanden sind, der größten Bibliothek der Welt.

- Der US-Nachrichtendienst NSA sammelt alle sechs Stunden eine Informationsmenge, die der Größe der „Library of Congress“ entspricht.

- Jeden Tag werden Daten im Umfang von 2,5 Quadrillionen Bytes (2’500’000’000’000’000’000 Bytes) generiert.

- Bis 2020 werden 40 Zettabytes (1 Zettabyte = 1’000’000’000’000 Gigabyte) an Daten generiert.

- Die meisten Unternehmen in den USA haben mindestens 100 Terabytes (=100'000 Gigabyte) an Daten gespeichert. (Quellen: Brett King (2016): Augmented: Life in the Smart Lane, Marshall Cavendish International, Singapur & Big Data Made Simple (2017): Big data and cloud computing – challenges and opportunities, 2. Juni 2017, URL: https://bigdata-madesimple.com/big-data-and-cloud-computing-challenges-and-opportunities/)

Diese riesigen Datenmengen bringen Herausforderungen mit sich. Wie können wir die wesentlichen Inhalte dieser Daten verwalten und sichern, anstatt einfach nur Unmengen von Daten anzuhäufen?

Vor Einführung der Cloud-Technologie wurde Software traditionell als langfristige, vor Ort installierte Lösung verkauft und von den Kunden bei einem Softwareanbieter erworben. Bei diesem Modell kauft der Kunde eine unbefristete Lizenz und zahlt eine jährliche Wartungs- und Dienstleistungs-/Support-Gebühr. Das Aufkommen des ersten Cloud-Computing-Modells vor ungefähr zehn Jahren läutete den Niedergang dieses Modells ein. Der neue Ansatz bietet Kunden die Möglichkeit, einen Dienst über ein lieferantenbasiertes Modell zu abonnieren, das über das Internet zugänglich ist. Mit der Einführung der Cloud war es mit einem Schlag nicht länger notwendig, in unternehmensbasierte Software zu investieren und Wartungs- und Support-Kosten zu zahlen. Eine Cloud-Service-Plattform bietet den Kunden einen schnellen Zugang zu flexiblen und kostengünstigen IT-Ressourcen. Dabei zahlen sie nur für das, was auch tatsächlich genutzt wird.

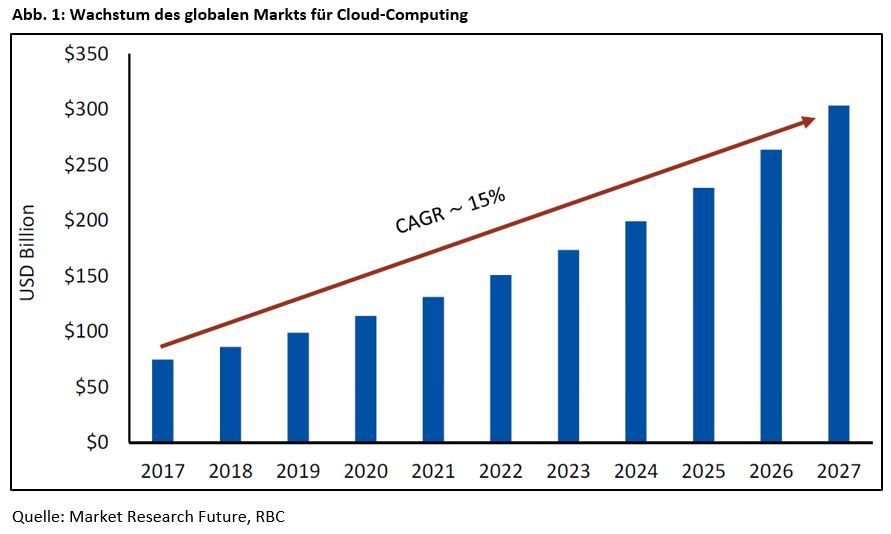

Market Research Future zufolge vollzieht sich dieser Übergang von ortsgebundenen Lösungen hin zur Cloud rasch, was dem globalen Markt für Cloud-Computing eine beeindruckende durchschnittliche jährliche Wachstumsrate (CAGR) von 15 % beschert.

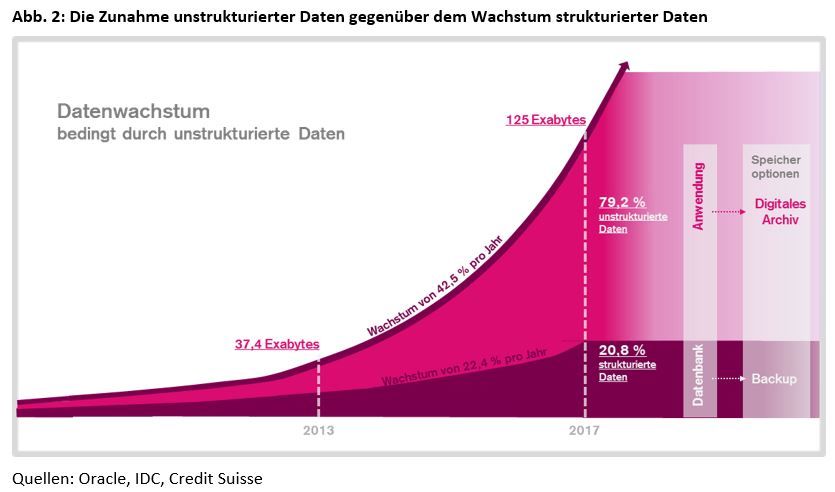

Wie schon erwähnt ist die Explosion der Datenmengen, insbesondere der unstrukturierten Daten, einer der Hauptantriebsfaktoren des Cloud-Computings. Unternehmen digitalisieren mehr und mehr ihrer Geschäftsaktivitäten, sodass die Menge unstrukturierter Daten immer weiter steigt. Laut Oracle und dem Marktforschungs- und Beratungsunternehmen IDC machen unstrukturierte Daten beinahe 80 % der gesamten Unternehmensdaten aus und wachsen jährlich um etwa 42 %, während die strukturierten Daten lediglich um ca. 22 % zunehmen (siehe nachstehende Abb. 2).

Unstrukturierte Daten werden normalerweise außerhalb des Unternehmensnetzwerks in einer Cloud-Umgebung gespeichert, in der Regel in Form von Anwendungen in digitalen Archiven. Strukturierte Daten hingegen werden vor Ort zur Sicherung in einer Datenbank gespeichert (üblicherweise am Standort des Unternehmens, z. B. auf einem lokalen Server im Keller). Da davon auszugehen ist, dass sich Daten zunehmend außerhalb der Unternehmensnetzwerke befinden werden (und häufig sogar in einem anderen Land mit einer anderen Rechtsordnung), müssen die Unternehmen unserer Einschätzung nach ihre Ausgaben für IT-Sicherheit erhöhen, um einen sicheren Datenzugriff zu gewährleisten.

Privatsphäre und Identität in der Cloud

Beim Thema Cloud-Computing tauchen immer wieder datenschutzrechtliche Bedenken auf, weil der Dienstleistungsanbieter jederzeit auf die Daten in der Cloud zugreifen kann. Er könnte Daten also versehentlich oder vorsätzlich bearbeiten oder löschen. Viele Cloud-Anbieter dürfen Informationen an Drittparteien weitergeben, falls dies aus rechtlichen Gründen erforderlich ist, ohne dass eine behördliche Anordnung vorgelegt werden muss. Der Organisation Cloud Security Alliance zufolge sind die größten Risiken in Verbindung mit Cloud-Computing unsichere Schnittstellen und APIs (Application Programming Interfaces), Datenverlust und Datenlecks sowie Hardware-Ausfälle. ( Quelle: Cloud Security Alliance (2010): Top Threats to Cloud Computing V1.0, März 2010)

Unseres Erachtens werden Unternehmen künftig neue alternative Tools für den Bereich Cloud-Sicherheit bewerten müssen. Traditionellen Anbietern gelingt es größtenteils, die IT-Infrastruktur abzusichern, einschließlich Netzwerkumgebung, Hypervisoren und Host Access Control. Deutlich komplexer wird die Absicherung allerdings, wenn es gilt, den Datenverkehr zwischen verschiedenen Schnittstellen und Anwendungen außerhalb des Unternehmensnetzwerks zu schützen, Anti-Malware-Lösungen zu implementieren und sicherzustellen, dass aktuelle Vorgaben eingehalten werden. Häufig verlagert sich die Verantwortung für die Sicherheit von den Cloud-Anbietern auf die Kunden.

In der Welt des Cloud-Computings stößt der traditionelle «Burggraben-Ansatz» an die Netzwerksicherheit an seine Grenzen, was Skalierbarkeit, Latenz und Kosten anbelangt. Um sich vor potenziellen Bedrohungen zu schützen, beginnen Unternehmen nun mit der Evaluierung von IT-Sicherheitsanwendungen, die den Datenverkehr überprüfen. Daher glauben wir, dass Unternehmen, deren Produkte und Tools in der Cloud zwischen den Nutzern und den Cloud-Anwendungen selbst angesiedelt sind und denen es gelingt, Cloud-Firewalls, Intrusion-Prevention-Systeme (IPS), Sandboxing-Systeme und Lösungen zum Schutz vor Datenverlust einzurichten, über eine gute Wettbewerbsposition verfügen. Es entwickeln sich zahlreiche neue Anwendungsfälle rund um die Installation von Internetverbindungen zu Cloud- und Rechenzentrenanwendungen für Mitarbeitende, die mobil oder in entfernten Niederlassungen tätig sind. Unserer Einschätzung nach müssen sich Anbieter traditioneller Netzwerk- und Endpunktsicherheitslösungen neu positionieren, um diese Chancen zu nutzen und im Wettbewerb gegen Unternehmen, die ausschließlich Cloud-Sicherheitslösungen anbieten, zu bestehen.

Eine weitere Herausforderung bei der Absicherung der Cloud ist das Identitäts- und Zugangsmanagement. Werden sensible Daten außerhalb eines Unternehmensnetzwerks gespeichert, ist es immens wichtig, festzulegen, wer auf die Daten zugreifen kann, wie die Daten genutzt werden und mit welchen Tools.

Vor dem Einzug der Cloud-Technologie wurde in den meisten Unternehmen für die Verwaltung von Identitätsprofilen ausschließlich das Active Directory von Microsoft eingesetzt. Bei der Authentifizierung von Benutzern für Cloud-Anwendungen erwies sich dieser ortsgebundene Ansatz jedoch als nicht mehr geeignet: Active Directory wurde entwickelt, um den Anwendungszugriff innerhalb der Firewall zu authentifizieren, Cloud-Anwendungen befinden sich jedoch außerhalb der Firewall. Somit war schnell klar, dass ein cloud-basiertes Verzeichnis benötigt wird. Im Allgemeinen gehen wir davon aus, dass Cloud-Sicherheitsdienste angesichts der Vielzahl von Unternehmensvorgängen, die Schätzungen zufolge in die Cloud übertragen werden, im Laufe der Zeit deutlich wichtiger werden als die traditionellen unternehmensbasierten Sicherheitskontrollen.

Auch die Datenschutz-Grundverordnung (DSGVO) hat Einfluss auf das Identitäts- und Zugangsmanagement. Diese am 25. Mai 2018 in Kraft getretene Verordnung zielt darauf ab, die Datenschutzgesetze in Europa zu standardisieren. Verstösse können mit Bußgeldern von bis zu EUR 20 Mio. oder 4 % des gesamten Jahresumsatzes geahndet werden, je nachdem, welcher Wert höher ist. Durch die Verordnung ist eine «Compliance-Kultur» in Europa entstanden, die nach unserem Dafürhalten zu steigenden Ausgaben für Identitäts- und Zugangsmanagement-Tools führen wird, die Unternehmen bei der Einhaltung der Vorschriften unterstützen. Wir halten es für wahrscheinlich, dass ein solcher (oder ähnlicher) Rechtsrahmen für den Datenschutz in Zukunft auch in anderen Ländern eingeführt wird.

Fazit

Im Zuge der Auflösung traditioneller Netzwerkbarrieren durch die Verbreitung der Cloud-Technologie sind neue Unternehmen mit modernsten Lösungen unserer Ansicht nach gut aufgestellt, um den etablierten Wettbewerbern Marktanteile streitig zu machen. Die Entwicklungen machen deutlich, dass ein Best-of-Breed-Ansatz erforderlich ist, bei dem Kunden die jeweils besten Lösungen verschiedener Anbieter auswählen. Die Anbieter solcher Produkte und Tools sind häufig junge und innovative Unternehmen aus dem Small- und Mid-Cap-Segment.

Wir sind überzeugt, dass das Thema Schutz und Sicherheit in unserem Alltag immer allgegenwärtiger wird und die Auswirkungen für die Automatisierung in den Bereichen Datenmanagement und Dateninfrastruktur (z. B. Rechenzentren) immer kritischer werden. Daraus ergibt sich eine symbiotische Beziehung zwischen Sicherheit und Automatisierung (Robotik), wobei mehr Vorschriften mehr Sicherheitsmaßnahmen und Kontrollen erfordern und im Gegenzug mehr automatisierte Systeme erforderlich sind, um diese Prüfungen und Kontrollen effizient zu steuern und zu pflegen.

Aus unserer Sicht als langfristig orientierte Anleger sind sowohl IT-Sicherheit als auch im weiteren Sinne Schutz und Sicherheit allgemein interessante langfristige Wachstumsthemen für geduldige Anleger. Auf der Grundlage dieser Überzeugungen halten wir Anteile an einer Reihe von jungen und innovativen Unternehmen, die Lösungen in den Bereichen Prävention von Datenverlust, E-Mail- und Datenarchivierung sowie Identitäts- und Zugangsmanagement anbieten.

Das Asset Management der Credit Suisse hat Strategien entwickelt, um Kunden ein «Pure Play»-Engagement in diesen überzeugenden und miteinander verknüpften langfristigen Wachstumsthemen zu bieten: Robotik und Automatisierung, Schutz und Sicherheit sowie digitales Gesundheitswesen und Infrastruktur. Weitere Informationen finden Sie hier.

Dr. Patrick Kolb, Fondsmanager, Credit Suisse Asset Management