Zunehmende Digitalisierung, zunehmende Cyberkriminalität

Die Digitalisierung der Wirtschaft hat sich in den letzten zehn Jahren unaufhaltsam fortgesetzt, beschleunigt durch die COVID-19-Pandemie. Neben der dramatischen Verlagerung zur Telearbeit bestimmen Fortschritte in der Robotik, der Telemedizin und der automatisierten Assistenz zunehmend den Handel und das tägliche Leben.

Leider hat die zunehmende Digitalisierung auch zu einem enormen Anstieg der Internetkriminalität geführt. Nach Angaben des Identity Theft Resource Center sind die weltweiten Cyberverletzungen zwischen 2005 und 2019 um 900 % gestiegen. Während mehr als 80 % dieser Angriffe auf finanziellen Gewinn abzielen, sind Spionage und einfaches "Joyriding" im Netzwerk nach wie vor ein wichtiger Faktor.

Auch das Ausmaß und die Kosten von Cyberangriffen haben drastisch zugenommen. Zu den jüngsten Beispielen gehören die Sicherheitsverletzungen bei SolarWinds und T-Mobile, die jeweils direkt oder indirekt zu äußerst schwerwiegenden Schäden führten. Noch bedrohlicher ist, dass Cyberkriminalität jetzt auch wichtige US-Infrastrukturen trifft, wie der Angriff auf die Colonial Pipeline im Jahr 2021, die sich von Houston bis zum Hafen von New York und New Jersey erstreckt.

Vor kurzem haben wir im Rahmen der CONNECTIVITY 2021, einer virtuellen Konferenz von William Blair, die sich auf Cybersicherheit, Datenschutz und Politik konzentrierte, über den Stand der Cybersicherheit diskutiert und darüber, wie sich diese Themen auf die Investitionslandschaft auswirken. Um mehr über die neuesten Bedrohungen zu erfahren, mit denen Unternehmen konfrontiert sind, und um Anlegern zu helfen, Mythen von der Realität zu unterscheiden, haben wir drei Experten aus dem Bereich der Cybersicherheit eingeladen: David Gibson, Chief Marketing Officer von Varonis Systems; Joel Fulton, CEO und Mitbegründer von Lucidum; und John Pironti, Präsident von IP Architects.

Bedrohungen entwickeln sich inmitten der digitalen Transformation

In den letzten Jahren hat die Verfügbarkeit von und der Zugang zu ausgefeilten Hacking-Tools im Dark Web exponentiell zugenommen, was die allgemeine Zunahme von Cyberangriffen begünstigt. Wie Pironti feststellte, werden einige dieser Tools in Verbindung mit fortschrittlichen Tools verwendet, die angeblich Teil von unbeabsichtigten Leaks verschiedener US-Regierungsstellen sind.

Die Veröffentlichung dieser Tools hat die Einstiegshürden für Hacker erheblich gesenkt, so dass nun praktisch jeder mit einem mäßigen Maß an technischem Verständnis ein Hacker werden kann. Noch bemerkenswerter ist, dass das Wachstum der neuen Hacking-Tools eine eigene Industrie geschaffen hat. "Ransomware as a Service', bei dem man diese vorgefertigten Tools gegen eine Lizenzgebühr für das erbeutete Lösegeld mieten kann", so Fulton.

Die Verbreitung von "Ransomware-as-a-Service"-Tools hat die Einstiegshürden für Hacker deutlich gesenkt.

Cyberangriffe werden auch immer gezielter. Die Verfügbarkeit von riesigen Mengen an persönlichen, Unternehmens- und Behördendaten hat es Hackern ermöglicht, viel präzisere Angriffe durchzuführen, von Phishing-E-Mails bis hin zur Manipulation der Milliarden von Geräten, die mit dem Internet der Dinge (IoT) verbunden sind.

"Es gibt viele Vektoren, um in die Verteidigungssysteme eines Unternehmens einzudringen", so Gibson. "Alles, was es braucht, ist ein offener Vektor, um an wichtige Daten zu gelangen und wirklich großen Schaden anzurichten." Leider ist es keine Übertreibung zu sagen, dass sogar der eigene Smart-TV oder Kühlschrank nicht sicher ist.

Die digitale Transformation hat zwar die Zusammenarbeit vereinfacht, aber sie hat auch eine klare Grenze für die Sicherheit beseitigt. Kurz gesagt, jeder Endpunkt ist zu einem Zugangspunkt geworden - und die Menge an Informationen, mit denen diese Zugangspunkte verbunden sind, ist enorm. Laut Gibson hat ein durchschnittlicher US-Mitarbeiter an seinem ersten Arbeitstag Zugriff auf 17 Millionen Dateien. Aus dieser Perspektive ist der "Explosionsradius" eines durchschnittlichen Unternehmens (d. h. der Schaden, den eine Verletzung der Daten eines Mitarbeiters anrichten kann) vorhersehbar groß.

Leider scheint sich das Schlachtfeld der Cybersicherheit dramatisch zu Gunsten der Angreifer zu neigen. "Die Angreifer sind den Verteidigern zwei bis drei Generationen voraus", sagte Pironti. Er fügte hinzu, dass Unternehmen über lange Zeiträume ein hohes Risiko in Kauf genommen haben, indem sie Software- und Codemängel zugelassen haben, was Angreifern einen gewaltigen Vorteil verschafft.

Sich entwickelnde Antworten von CISOs und die Bedeutung einer guten digitalen Hygiene

Vor diesem Hintergrund entwickelt sich die Art und Weise, wie Chief Information Security Officers (CISOs) ihre Unternehmen schützen, ständig weiter. In den vergangenen Jahren verfolgten viele Unternehmen ein "Burg- und Graben"-Modell der Cybersicherheit, bei dem sie versuchten, den externen Zugriff auf ihre Netzwerke einzuschränken oder zu unterbinden.

Heute gehen die meisten Unternehmen jedoch davon aus, dass Cyberangriffe von internen Zugangspunkten ausgehen. Infolgedessen haben viele Unternehmen ein Null-Vertrauensmodell für die Sicherheit eingeführt, bei dem davon ausgegangen wird, dass jeder Mitarbeiter, jede Datei und jeder Netzwerkzugangspunkt ein Risiko darstellen kann. Vom Standpunkt der Ressourcen aus gesehen bedeutet dies, dass viele Unternehmen ihre Ausgaben für die Cybersicherheit erheblich erhöht haben und dies auch weiterhin tun werden.

Viele Cyberangriffe werden durch menschliche Nachlässigkeit ermöglicht, aber Gibson merkte an, dass Cybersicherheitsunternehmen die Infrastruktur, die sie überwachen, oft verstärken können. Genauer gesagt können künstliche Intelligenz und maschinelles Lernen dazu beitragen, viele Systeme zu automatisieren und den Schaden durch menschliche Fehler zu beseitigen oder zu mindern. "Wir können das Risiko tatsächlich programmatisch reduzieren", sagte Gibson.

Jeder Endpunkt ist zu einem Zugangspunkt geworden - und die Menge an Informationen, mit denen diese Zugangspunkte verbunden sind, ist enorm.

Es mag zwar verlockend sein, davon auszugehen, dass technologische Durchbrüche einfach zu implementierende Techniken zur Vereitelung von Cyberkriminalität hervorbringen werden, doch nach Ansicht unserer Expertenrunde ist dies der falsche Weg, um über Cybersicherheit nachzudenken.

Fulton sagte, dass die systematischen Schritte, die Unternehmen unternehmen können, um ihren Weg zu einer guten digitalen Hygiene zu beschleunigen, einer "magischen Pille" im Umgang mit der Cybersicherheitsbedrohung so nahe kommen wie möglich. "Wenn man die Grundlagen richtig angeht, kann man den Großteil der Barbaren ausschalten", so Fulton. "Wenn man [durch gute Hygiene] einen großen Teil des Spielfelds der Feinde eliminieren kann, haben [Unternehmen] jetzt einen Vorteil."

Zu diesen Grundlagen gehört die Beantwortung einer Reihe von Kernfragen zu den Daten eines Unternehmens und potenziellen Risiken:

- Wo befinden sich die sensibelsten Daten des Unternehmens?

- Sind sensible Daten für die richtigen Personen zugänglich?

- Wie schnell kann das Unternehmen einen Verstoß erkennen?

- Wie kann das Unternehmen eine Verletzung effektiv untersuchen, wiederherstellen und darauf reagieren?

- Wie kann das Unternehmen das Risiko verringern, ohne seine Systeme zu unterbrechen?

Investitionsmöglichkeiten in einem sich schnell entwickelnden Sektor finden

Obwohl die Realität der zunehmenden Internetkriminalität ernüchternd ist, sind wir der Meinung, dass diese Bedrohungen Anlegern die Möglichkeit bieten, die nächste Generation von Gewinnern in diesem äußerst wichtigen Bereich zu identifizieren. Angesichts der COVID-19-Pandemie, der Verlagerung in die Cloud und der Umstellung auf Zero-Trust-Sicherheitsmaßnahmen werden sich diese Chancen weiter verbessern.

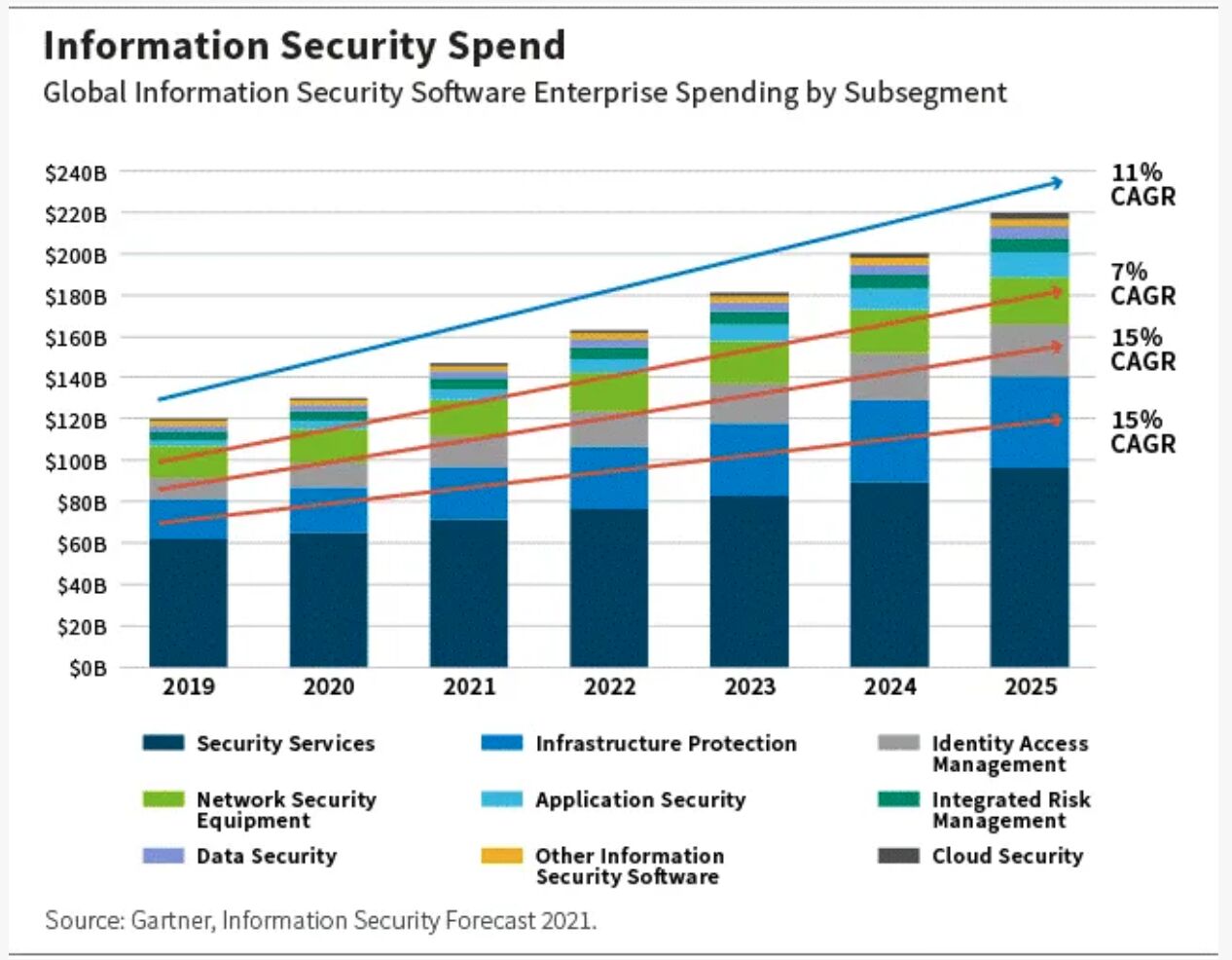

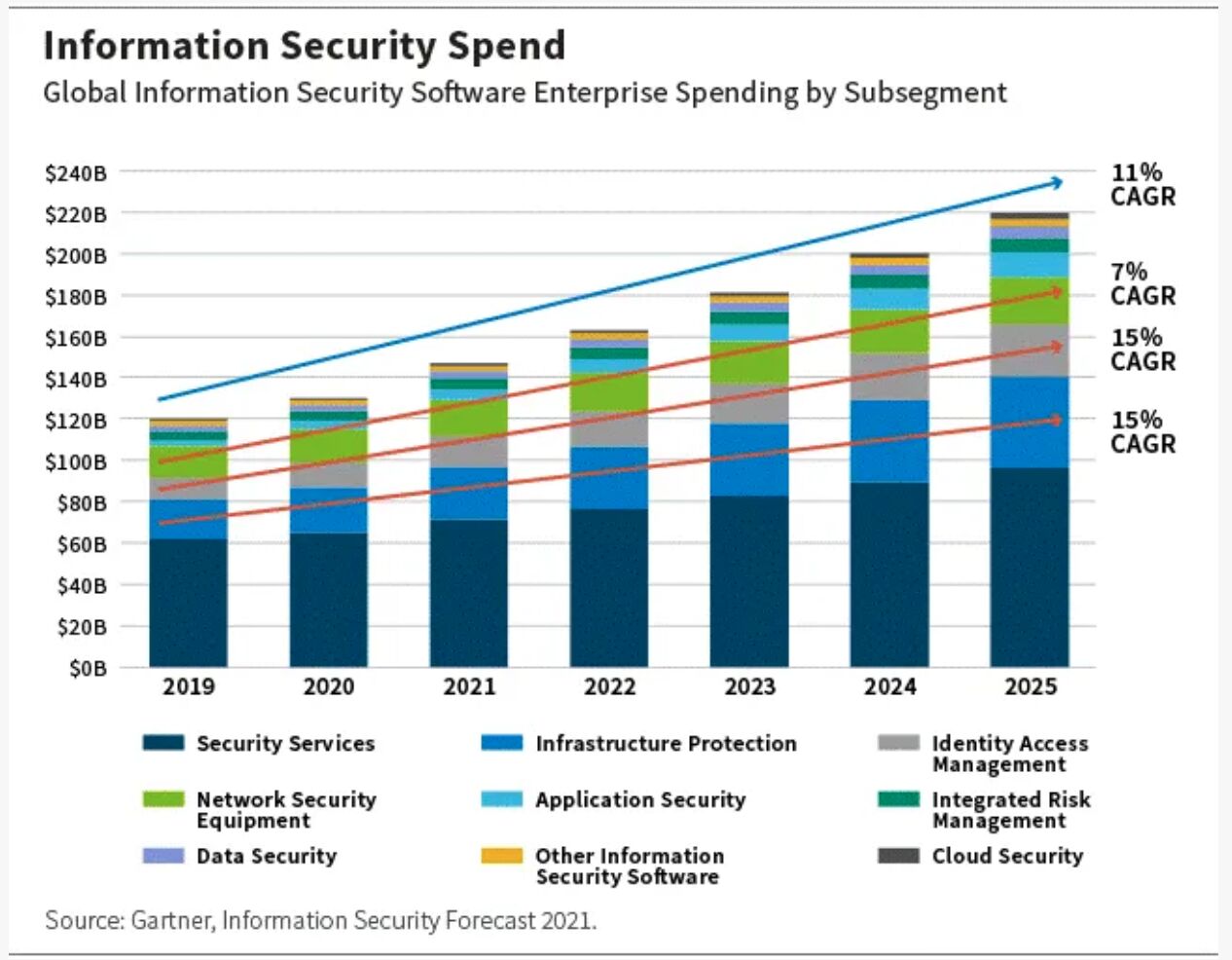

Wir gehen davon aus, dass der Sektor für Cybersicherheitssoftware mittelfristig jährlich um etwa 12 % wachsen und bis 2025 einen Wert von 220 Mrd. US-Dollar erreichen wird, was ihn zu einem der am schnellsten wachsenden Segmente des Softwaremarktes macht, nur übertroffen von Customer Relationship Management und Datenbankmanagement. Innerhalb der Cybersicherheitssoftware wachsen die Bereiche Identitätsendpunkt-Zugangsmanagement und Netzwerksicherheitsausrüstung am schnellsten.

Bei der Bewertung wachstumsstarker Cybersicherheitsunternehmen gibt es mehrere Faktoren, die wir genau beobachten, um festzustellen, ob ihr Wachstum nachhaltig ist und ob die Aktien zu Gunsten unserer Kunden falsch bewertet sind. Dazu gehören unter anderem die Position des Unternehmens im Bereich Cloud Computing, Marktzutrittsschranken, der gesamte adressierbare Markt und die Kapitalrendite.

Trotz der allgemeinen Attraktivität von Cybersicherheit gibt es einige wichtige Bereiche, die wir bei der Prüfung unserer Anlagethemen diskutieren:

- Sind die Erwartungen an einen veränderten Markt, die den Premium-Bewertungen für die wahrgenommene nächste Generation zugrunde liegen, realistisch?

- Haben sich die Wettbewerbsvorteile durch die Verlagerung der Sicherheit in die Cloud verändert?

- Verringern oder erhöhen Cloud-Modelle, Daten oder Netzwerkeffekte das Risiko von Technologiesprüngen, das die Cybersicherheitsbranche in der Vergangenheit gekennzeichnet hat?

- Führt die Notwendigkeit einer integrierten Betrachtung der Sicherheitslage dazu, dass sich der Markt in Richtung eines integrierten, suite-basierten Einkaufs bewegt?

Durch die Bewertung dieser Fragen versuchen wir, aktuelle und zukünftige Investitionsmöglichkeiten in einem sich schnell entwickelnden Sektor - und einem Schlachtfeld - effektiv zu identifizieren.

Corey Tobin, Research Analyst, Co-Director of Research, U.S. Growth, William Blair Investment Management